Modbus協(xié)議安全挑戰(zhàn):典型攻擊手段深入剖析

Modbus協(xié)議作為一個久經考驗、值得信賴的通信協(xié)議,被廣泛應用于工業(yè)領域。然而,隨著其普及度的提升,Modbus協(xié)議面臨的安全隱患也逐漸浮出水面,包括身份認證缺失、權限管理不足、加密機制缺乏以及完整性檢測失效等問題。為了提升工業(yè)控制系統(tǒng)的安全防護能力,本文將對Modbus協(xié)議所遭遇的典型攻擊手段進行深入研究與分析,旨在提高整個工控系統(tǒng)的安全防范水平。

01、協(xié)議介紹

Modbus協(xié)議是一種串行通信協(xié)議,被廣泛應用于工業(yè)控制系統(tǒng)中。它是一種主從模式的協(xié)議,即主設備發(fā)送帶有功能碼的請求幀,從設備接收到請求幀后根據功能碼執(zhí)行相應的操作,并將結果存放在響應幀的數據區(qū)中,主設備接收到響應幀后進行解碼并處理。

Modbus協(xié)議包括ASCII、RTU和TCP三種傳輸格式,主要由以下五個部分組成:

1. 數據幀:用于存放請求或響應的數據。

2. 地址碼:用于標識從設備地址。

3. 功能碼:表示請求類型。

4. 數據區(qū):存放請求或響應的數據。

5. 校驗碼:用于校驗數據完整性。

Modbus協(xié)議支持串行和以太網兩種傳輸方式。在串行傳輸中,主設備通過串口發(fā)送RTU格式的數據幀,從設備接收到數據幀后進行解碼并響應;在以太網傳輸中,主設備將數據幀發(fā)送至從設備的IP地址,從設備通過網絡接口接收到數據幀并進行解碼。

盡管Modbus協(xié)議在工業(yè)界應用廣泛,但其安全性方面的不足也日漸顯現。具體而言,惡意設備可能偽造請求幀進行非法訪問,或者從設備可能返回虛假的數據,對系統(tǒng)造成誤導。為了應對這些安全挑戰(zhàn),可以采取訪問控制、數據加密、完整性校驗和身份認證等措施來保護通信的安全性和可靠性。

02、常見攻擊方法

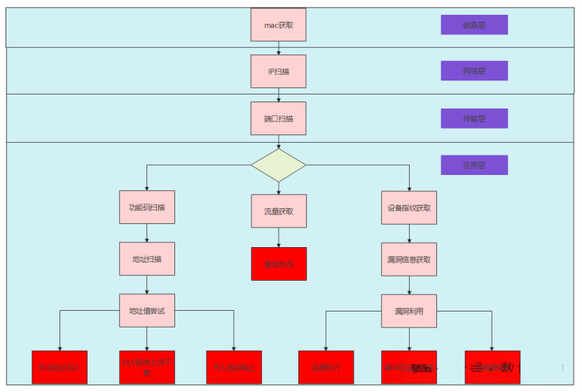

下圖揭示了黑客視角下攻擊階段與數據維度的詳細剖析。此圖不僅揭示了黑客在攻擊過程中所使用的策略與技巧,而且展示了如何透過數據的多維度來增強安全防護。

1. 掃描技術

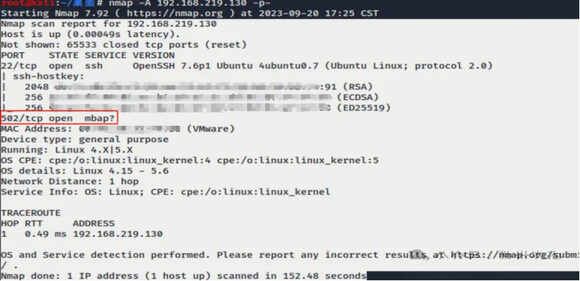

1.1 使用nmap端口掃描

通過執(zhí)行nmap掃描,可以識別出目標對象暴露的服務端口;通過分析結果,可以獲取目標對象的系統(tǒng)版本、內核版本以及開放的工控協(xié)議Modbus/TCP默認端口等敏感信息。這些信息對于攻擊者而言具有重要的價值,可以用于進一步的漏洞利用和攻擊。

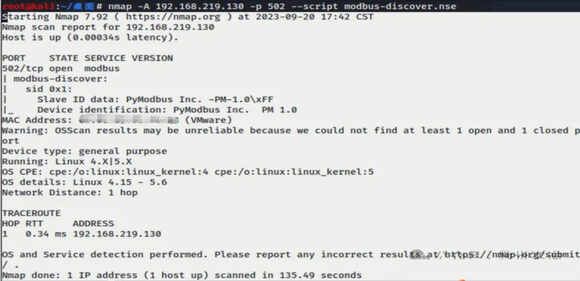

1.2 設備指紋獲取

從上述信息中,可以確定廠商、產品和版本號,如下圖所示:

從數據交互的角度來看,nmap客戶端采取了以下三種行為:

1. 讀取RTU地址為2的線圈地址失敗。

2. 使用17功能碼獲取RTU地址。

3. 使用43功能碼獲取設備指紋ID。

一旦成功獲取設備指紋ID,黑客便可以在官方網站上輕松查詢到該設備的版本信息。掌握設備的版本詳情后,黑客就能夠迅速識別出該設備可能存在的已知漏洞;利用這些信息,黑客可以設計出針對性的攻擊策略。

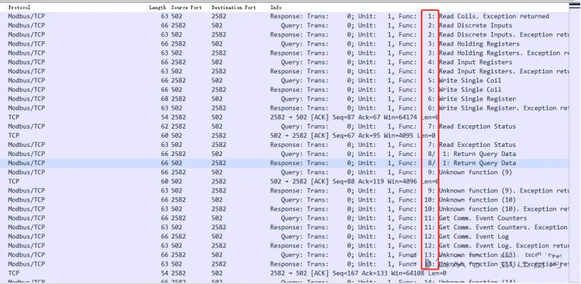

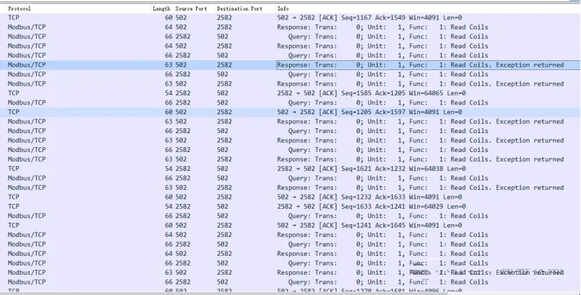

1.3 功能碼掃描

通過解析功能碼獲取RTU地址,定位標識設備在網絡中的位置,然后基于這些RTU地址,進行功能碼掃描以確定設備所支持的各種功能屬性。基于上述路徑,黑客可以全面了解設備在網絡中的工作和性能特性。

1.4 寄存器地址掃描

通過解析功能碼成功獲取到01功能碼所對應的線圈寄存器地址,從而讀取設備的狀態(tài)信息。這種方法能夠實現對設備信息的準確獲取。

1.5 寄存器地址值嘗試

根據不同功能碼的屬性,對寄存器地址進行大范圍嘗試。

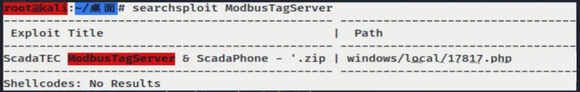

2. 漏洞利用

使用searchsploit命令對exploitdb數據庫的本地副本進行查詢,可以精確定位到發(fā)布漏洞的具體位置。在本次示例中,searchsploit的返回結果如下圖所示,展示了漏洞的具體細節(jié)和相關信息:

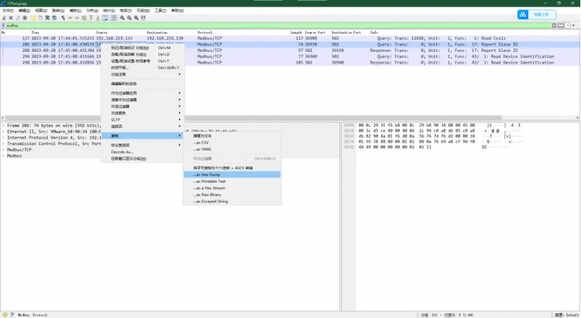

3. Modbus協(xié)議中間人攻擊

由于Modbus協(xié)議采用明文方式傳輸,因此很容易受到中間人攻擊(MiTM)。這類攻擊包括記錄和重放攻擊。例如,攻擊者可以記錄Modbus協(xié)議的報文載荷,然后通過與scapy或者Modbus VCR和Ettercap等工具配合使用,將這些記錄的報文進行重放。

03、產品檢測與防護

工業(yè)安全流量審計與日志分析系統(tǒng),是依托對工控網絡安全的深刻理解而打造的一款態(tài)勢感知產品,專為工業(yè)控制網絡設計。該平臺充分利用大數據收集能力,智能并實時整合來自各類設備的日志告警數據和網絡流量數據,進而構建起一個強大的工控企業(yè)級安全大數據中心。通過深度挖掘安全大數據,并運用機器學習技術進行智能分析,該系統(tǒng)能夠為用戶呈現出一個全面而精準的工控網絡態(tài)勢環(huán)境,從而助力企業(yè)更好地掌握網絡安全狀況,確保工控系統(tǒng)的穩(wěn)定運行。

針對Modbus協(xié)議的常見攻擊手段,例如利用協(xié)議的漏洞進行非法訪問和控制、篡改數據等,工業(yè)安全流量審計與日志分析系統(tǒng)通過流量分析,采取相應的響應措施,例如:

● 檢測和識別異常的Modbus請求, 聯(lián)動進行阻斷和隔離,防止進一步的攻擊和擴散;

● 對可疑的請求進行記錄和審計,以便后續(xù)的調查和分析;

● 定期對網絡流量進行監(jiān)控和檢測,及時發(fā)現和修復可能存在的安全漏洞;

● 對Modbus協(xié)議的正常行為進行建模和學習,以便更好地識別異常行為,提高安全性和可靠性。

通過這些措施,工業(yè)安全流量審計與日志分析系統(tǒng)能夠有效地維護工業(yè)控制網絡的安全和穩(wěn)定,確保生產過程的正常進行,示例如下:

1. 工業(yè)控制協(xié)議還原

1.1 組態(tài)變更還原

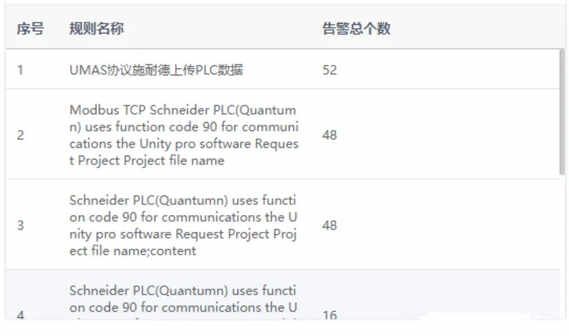

根據上述告警信息,工業(yè)安全流量審計與日志分析系統(tǒng)成功地檢測到了Modbus/Tcp衍生協(xié)議UMAS中上傳PLC數據到上位機的風險行為。

1.2 指令變更還原

通過告警統(tǒng)計,可以清晰地了解各種告警類型以及當前正在發(fā)生的危險操作事件。這些數據提供了更詳盡的支撐,有助于對事件進行溯源和分析。

2. 異常事件識別

2.1 白名單識別

工業(yè)安全流量審計與日志分析系統(tǒng)采用白名單機制,僅允許經過認證的程序執(zhí)行,以適配工業(yè)應用特有的單一性操作模式。通過構建正常行為的“白名單”,該系統(tǒng)能夠精準地檢測和識別任何異常行為。這一機制的建立通常依賴于對大量正常行為數據的深入學習和分析,確保白名單的有效性。此外,該白名單機制還具備防范惡意代碼執(zhí)行的能力,從而顯著增強系統(tǒng)的安全性和可靠性。

2.2 異常的控制指令、點位、值識別

工業(yè)安全流量審計與日志分析系統(tǒng)在異常控制指令、點位、值識別方面,主要聚焦于對控制指令以及輸入/輸出端口的狀態(tài)和值進行深入分析。這一過程中,由于不同設備和系統(tǒng)可能采用不同的協(xié)議和數據格式,因此需要深入理解各類設備和協(xié)議的工作機制,以便精確解析和詮釋相關數據。同時,處理龐大的網絡流量或系統(tǒng)日志數據,也要求具備專業(yè)的知識和技能,確保能夠準確識別出異常指令或狀態(tài),從而有效保障工業(yè)安全。

3. 私有協(xié)議識別

私有協(xié)議識別過程往往需要對特定設備或系統(tǒng)所使用的協(xié)議進行深入剖析,以精準地解析和詮釋其數據。以UMAS協(xié)議為例,作為Modbus協(xié)議的一個采用90功能碼的變體,需對Modbus協(xié)議有深厚的理解,以便能夠準確解析和解讀UMAS協(xié)議的數據內容。

而私有協(xié)議庫作為一種高效且安全的審計方案,在完善工業(yè)安全流量審計與日志分析系統(tǒng)方面發(fā)揮著重要作用。它能夠幫助系統(tǒng)對所有流經的網絡流量進行全面、精確且實時的監(jiān)控與記錄。通過私有協(xié)議庫能夠顯著提高系統(tǒng)的安全性和可靠性,確保所有網絡流量都能得到有效的監(jiān)測與管理,從而為工業(yè)安全提供堅實的保障。

結論

本文對Modbus協(xié)議及其私有協(xié)議UMAS進行了深入分析,探討了其組成、格式、傳輸原理與方式、角色與操作以及安全問題與解決方案。Modbus協(xié)議作為一種經典的串行通信協(xié)議,在工業(yè)控制等領域有著廣泛的應用。然而,正如世間萬物皆需與時俱進,Modbus協(xié)議亦不例外。在科技飛速發(fā)展的今天,不僅要看到Modbus協(xié)議所展現出的強大生命力,更要正視其所面臨的安全挑戰(zhàn)。因此,我們不僅要致力于優(yōu)化和完善Modbus協(xié)議本身,更要借助先進的技術手段和創(chuàng)新的解決方案,不斷提升工控系統(tǒng)的安全性和可靠性。

原文來源:數世咨詢